當貴企業邁向數位轉型之路,將傳統業務數位化之際,是否曾經想過傳統的安全策略面對現代化的資訊架構時,還能擁有足夠的保護力呢?

本文目錄

謝文駿:如何航行於當今不斷變化的 IT 和威脅態勢

「CyberArk 過往給大眾的直接印象是特權帳號管理的領導者,而今 CyberArk 更期許自己能成為身分安全的專家。」CyberArk 北亞區總監謝文駿揭露該公司的新目標與挑戰。

毫無疑問的身分安全是新趨勢,CyberArk 與 CyberArk 的友商都對此積極努力,但 CyberArk 已累積諸多的內外優勢而走在前,包含在全球已有 7,500 家以上的客戶、市場遍及 110 國、 50 家以上的在地經銷商、支援的外掛程式亦累積達 200 多個。

而關於身分安全當前有三大趨勢,包含因疫情之故而轉向遠距工作、特權身分的擴增,以及在數位轉型的同時確保安全。居家與遠距工作後,駭客的攻擊方向也因應轉變,為加強防範與警戒,CyberArk 開始研究與發佈相關報告,即 2022 Identity Security Threat Landscape Report 。

特權身分的擴增也是資安管理一大挑戰,統計顯示企業的每個成員約有 45 個身分帳號,1 萬名員工即意味著要管理 45 萬個帳號,若未能妥善統管恐會成為資安破口。更重要的是,若疏於投資資安防護,日積月累的結果恐會產生「資安債」,一旦有快速變化或突發性的威脅企業將難以因應。

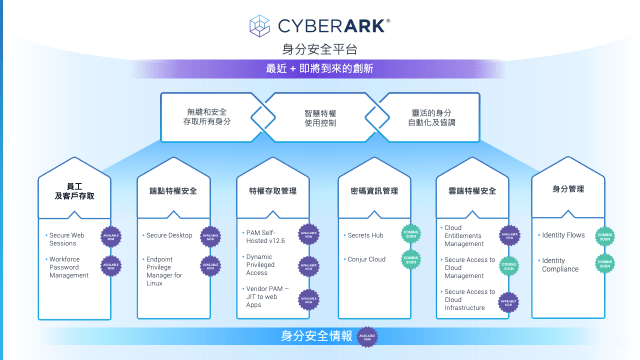

除了因應轉型的威脅也當積極投資創新,以 CyberArk 自身而言,已從永久授權模式轉向訂閱模式、 SaaS 模式,同時在六個身分安全領域進行布局,包含員工及客戶存取、端點特權安全、特權存取管理、密碼資訊管理、雲端特權安全以及身分管理,另也提供身分安全情報等資訊。

李雪芬:全面了解身分管理平台進化路線圖與願景

「過去的身分識別很簡單,護照上甚至連照片都沒有,而今已大不相同,出入境不僅要用有照片的護照,甚至要識別指紋、臉部、虹膜。」CyberArk 亞太暨日本身分安全解決方案銷售顧問李雪芬說明身分識別的變化歷程。

但是識別挑戰愈來愈大,一是疫情影響許多人居家辦公、異地辦公,防護的邊界逐漸模糊,若在星巴克工作,即有可能被人盜登入帳密;二是 IT 管理員曾經是唯一被認為擁有特權存取權的人,但現在情況不再是這樣了。現在,幾乎所有的用戶身分都可以擁有高度強大和高度危險的訪問。

三是數位化轉型,企業在一夜之間轉變了他們的 IT 營運,為企業帶來了巨大的損失。這種脫節 — 實際為網路安全投資與所需網路安全投資之間的差距-資安債。

面對如此嚴峻的挑戰必須有統合性的安全管理方案,不能是個別、片段、零碎的搭組,加上資訊人力的短缺,解決方案也必須高度自動化。而高度統合、自動化的特權帳號管理(PAM)正是 CyberArk 能多年居於 Gartner Magic Quadrant 2022 年特權存取管理領導者地位的一大原因。

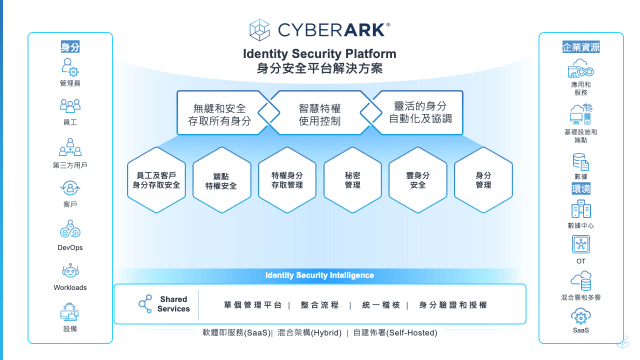

展望未來我們必須重新定義身分安全,過去的存取管理、特權存取管理以及身分管理相互間多無連結,而今新的定義必須是三者無縫扣合,並以智慧方式實施控制,以及能靈活、自動化的協調運作,才能因應更嚴峻的挑戰。

林立:高科技業客戶案例分享

「每個資通訊設備上都有特權帳號,哪怕是一部電腦、一台網路設備,幾乎可以用特權帳號無所不在來形容。」慧榮科技資訊部資深協理林立道出今日企業資訊帳號管理的困難。

慧榮科技的主要業務為設計、銷售記憶體控制晶片,客戶遍及全球各領域、各類客戶的各類產品中,我們最需要保護的是公司的智財權,對此不僅要控管同仁的帳號,也要能控管客戶、合作夥伴的登入帳號。

為了導入特權帳號管理,慧榮要求各方案商先行進行概念驗證(POC),最終選擇了 CyberArk,理由有五,一是驗證結果合乎需求;二是 CyberArk 為上市企業資訊公開透明;三是 CyberArk 的在地技術團隊在驗證階段展現專業且完整的支援。

四是 CyberArk 擁有完整的產品線,允許慧榮的帳號管理持續擴展延伸,且因為產品的高整合性,可避免重複投資或疊床架屋等情事;五是 CyberArk 的方案具有架構完整性,能與眾多業者的防護方案整合,達到聯防效果。

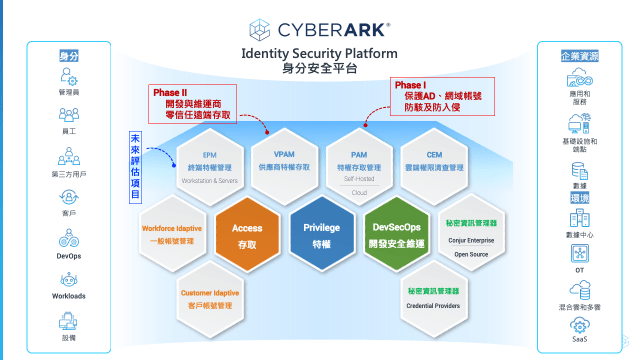

在成功導入第一階段的特權帳號管理後慧榮也進行第二階段的終端特權管理方案評估,同樣進行概念驗證,而 CyberArk 再次獲選,新方案可實現生物特徵的多因子驗證(MFA),並將登入後的所有行動軌跡均記錄於日誌(log)檔案中。

透過 CyberArk 的技術,慧榮將設備、網域、資料庫、企業資源規劃、研發相關資料等重要資訊系統的特權帳號都納入管理,隨時可以下放權限、回收權限,達到全面即時的管控,以維持高安全性。

黃開印:特權管理服務 (PAM) 最新部署

「今日有愈來愈多企業在談論與關注零信任,但零信任的五大支柱之一便是身分辨識,身分安全毫無疑問是規劃與建立零信任的一大基礎。」CyberArk 大中華區技術總監黃開印明確指出零信任的關鍵起步點。

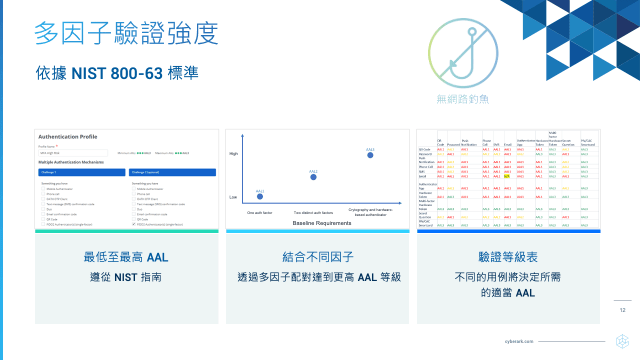

近年來身分辨識也日益重視多因子認證(MFA),對此 CyberArk 依循 NIST 800-63 標準,提供企業客戶在導入 MFA 時的 AAL 等級,即是在不同登入與連線情境下,每增加一種驗證因子可提高的安全強度評估。

另外搭配 CyberArk Mobile App,帳號管理者可以離線存取帳密,以及進行權限相關的簽核審批,今日多數企業需要數個工作日才能完成新帳號、新權限的開通,透過 CyberArk Mobile App 則可以快速完成。進一步的,CyberArk 的工具 Telemetry 帶來一目了然的管理儀表板,讓帳號管理更全面也更輕鬆。

除了企業內的帳號與權限外,企業必然與客戶、夥伴往來,若要進一步納管外部帳號,則可使用 CyberArk 的 SaaS 服務,即 Privilege Cloud 。另外若使用 AWS 之類的公有雲服務,也可以使用 CyberArk Secret Hub 來實現存取金鑰統管。

最後最重要的,如何量化評估帳號管理導入的成功性?CyberArk 主張從納管帳號數、授權使用率、最終使用者註冊上線等來衡量,例如網域特權帳號已 100% 納管,而 UNIX 相關系統的特權帳號已 30% 納管等。

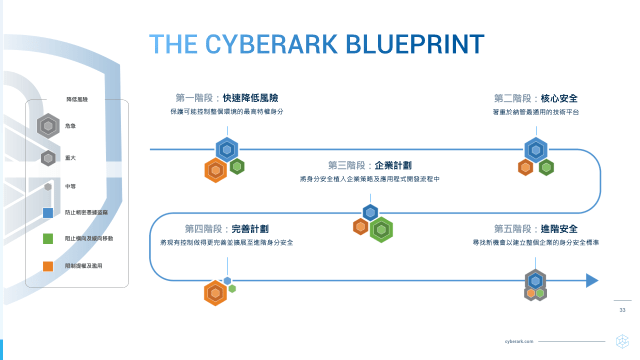

若企業尚在建立帳號管理計畫,CyberArk Blueprint 服務也可協助客戶評估與建立規劃,使企業清晰且階段性的導入、實現帳號管理。

Ivan Lai:現代身分安全的商業價值 遇見身分安全核心、策略與成功經驗

「由於行動裝置、雲端服務、遠距工作等種種因素使防護邊界正逐漸模糊。」CyberArk 亞太暨日本身分安全解決方案戰略架構師 Ivan Lai 道出今日企業資安防護的主要難題。

另一大難題在於誤用與濫用,若長期觀察歷年的 Verizon 資料外洩報告可發現,惡意木馬的發生率已大幅減少,勒索軟體則略增,然而增加更多的是錯誤的組態配置、錯誤的交付,以及密碼洩漏等,由此可知落實身分安全的重要性。

針對身分安全維護的難題 CyberArk 能提供最佳實踐,並針對不同的身分用戶提出不同的對應技術、工具與方案,例如對特權使用者而言 CyberArk 有自適性的多因子認證 Adaptive MFA 、身分生命週期管理以及 Identity Flow 等工具,對員工則能提供端點提權身分驗證-Secure Desktop 、員工密碼管理器以及 Secure Web Sessions 。

而對企業外部供應商而言則有供應商存取、供應商生命週管理,此外 CyberArk 也重視方案的合規及治理,同時也提供與身分安全息息相關的威脅情資。

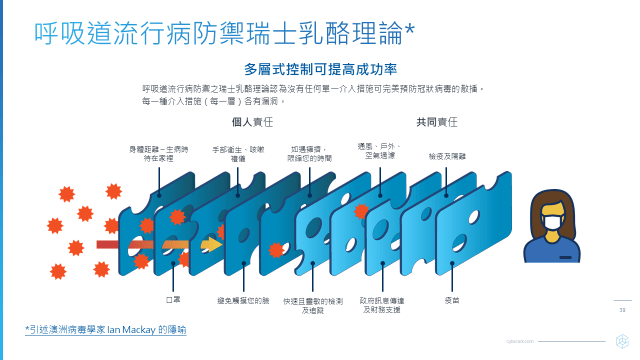

最後身分安全可用一個理論來貼切譬喻,即呼吸道流行病防禦瑞士乳酪理論,瑞士乳酪的特性為多層多孔洞,今日對於流感、新冠等呼吸道流行病的防範也是採多層防護,包含疫苗、檢疫、隔離、口罩等。同理,企業的身分安全也同樣需要層層把關,方能將惡意與威脅阻絕於外。

李宜謙:資安治理-The AWS way

「近期裴洛西訪台後暴露我國諸多資安弱點,問題可能是頭痛醫頭、腳痛醫腳而未有通盤的資安考量,也可能是高大上的資安策略無法落地、落實成可執行的方案所致。」Amazon Web Services (AWS) 資安顧問李宜謙點出資安當注重完整性、落地性。

針對上述問題 AWS 主張用 AWS Cloud Adoption Framework (AWS CAF) 雲端採用架構,從架構的資安角度檢視則有九個重點,包含資安治理、資安保證、識別與存取管理、威脅偵測、弱點管理、基礎建設保護、資料保護、應用程式安全以及事故回應。

而整體資安防護策略的起點首先在於資訊資產與資安威脅的能見度 Visibility,若無能見度就無從談論防護;其次是控制 Control;三是韌性 Resiliency,這些在雲端環境都能夠輕易實現;四則是人 People 。

至於策略的落實則有六步驟,第一步是風險偏好的陳述聲明;第二步則是採行決策框架;第三則是建立能力模型,針對風險類別逐一定義目標;第四是導入適當的控制框架;五則是建立指引原則,六則是ㄑ。

另外也提醒,企業當分辨不同資訊資產的重要性,並給予不同程度的防護,如果所有資產通通重要,那就會變成通通都不重要。

最後,AWS 與 CyberArk 為全球性的策略合作伙伴,企業若透過方法檢視後,明確瞭解自身的防護弱點與痛處是在於身分管理 (Identity Management, IM) 環節,那麼建議可以評估與採行 CyberArk 的最佳實踐方案。

陳鳴豪:雲安全旅程 保護多雲環境身分與高權存取

「雲端環境類似過去三不管的九龍城寨,九龍城寨是中、港﹑英不管,雲端則是使用者、開發者、資訊部不管。」CyberArk 技術副總陳鳴豪點出雲端資安防護的尷尬處。

而如何保護多雲環境的身分與高權存取,CyberArk 對此有五大主張,一是實施 IAM(Identity and Access Management,識別與存取管理)最小權限,對應的方案為 Cloud Entitlements Manager,為人工智慧驅動的 SaaS 方案;二是保護雲端服務控制台的存取安全,主要的對應為 CyberArk 的 Secure Cloud Access 、 Secure Web Sessions 以及 Adaptive MFA 。

三是雲端虛擬機的安全存取,運用特權存取管理器(Privileged Access Manager,PAM)與動態特權存取(Dynamic Privileged Access,DPA)的搭配來維護安全。

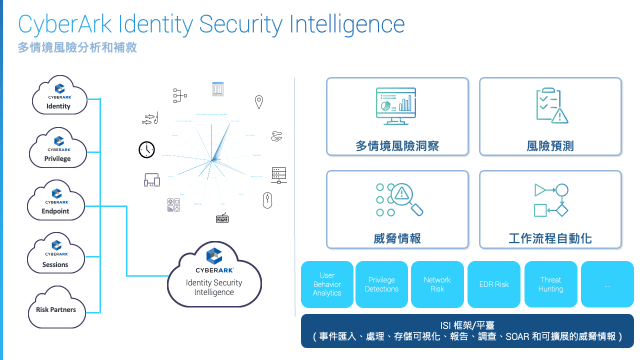

四是雲端原生應用程式的機敏資訊管理,CyberArk 對應的方案則有 Secrets Hub 與 Conjur Cloud;五是 SaaS 應用程式服務的存取安全,此方面需要 Workforce 企業級的密碼管理及 CyberArk Identity Security Intelligence 。

最後陳鳴豪歸結三項建議,一是呼籲企業當重視雲端環境的身分安全,避免企業的雲端環境遭受威脅;二是身分、高權或特權管理所涵蓋的範疇不單只是使用者帳號,也要包含自動化的軟硬體、應用程式與服務,以及企業外的客戶、夥伴與供應商,避免任何一個環節產生破口。

三是雲端身分安全需透過權限分析、存取安全控管、監控等智慧手法與工具才能有效預防資安事件並避免損失。期望企業均能重視與實踐完善的身分管理。

合作夥伴座談會

大會邀請到勤業眾信聯合會計師事務所風險諮詢服務執行副總經理陳鴻棋、 SailPoint 台灣區身分諮詢顧問曾心天、 CyberArk 亞太暨日本身分安全解決方案戰略架構師 Ivan Lai 擔任座談會來賓,由網路資訊雜誌總編輯謝至恩擔任主持人,談到身分管理與數位身分治理為何日益重要?陳鴻棋認為有兩點,一是資安威脅攻擊精巧化,單一防護方案已難奏效,二是稽核與治理的意識及法規日增,也迫使企業必須強化。

Ivan Lai 也認同外在法規的要求是身分管理日益重要的一大原因,然更重要的是企業自身的心態是否願意改變,唯有持續進步才能確保持續安全。

確立身分管理的重要性後當如何推動?可能遭遇何種阻礙?陳鴻棋認為角色、權責議題是重點,由誰負責通盤考量?國外有專責小組,但國內多數仍分屬於各部門單位。

曾心天則表示企業當意識到帳號、角色及權限的跨度與複雜性,許多帳號、角色及權限是跨部門、跨地域的,技術上則能運用外界多年累積的防護實務與框架標準,進而跨過阻礙。

關於排除推動阻礙,Ivan Lai 認為並無仙丹妙藥,而是務實依據企業規模去建構推動小組,進而制訂推動計畫,最終落實計畫,這已是普遍的作法。即便企業設有 CISO 資安長,具體細節的研擬與設計依然是由小組充分良善溝通而確立。同時 Ivan Lai 也認同曾顧問所言,實現的技術不會是推動的阻礙。

而身分管理近年來的新倡議為零信任 Zero-Trust,由於牽涉與考量的層面廣泛,難一次到位,陳鴻棋建議當採逐步方式實現。最後,Ivan Lai 呼籲企業不應等到發生資安事故或因其他急迫因素才開始導入防護,應當從容檢視與評估風險,才能達到最好的防護。