安全廠商發現首隻瞄準 Amazon Web Service (AWS) Lambda 無伺服器運算平台的惡意程式正在網路上流傳。

安全廠商 Cado Labs 研究人員 Matt Muir 依據這隻程式根據它連線的網域,將之命名為 Denonia 。它使用新的網址解析手法取得指令和控制 (command and control) 流量,以躲避一般的偵測措施和網路存取控制。

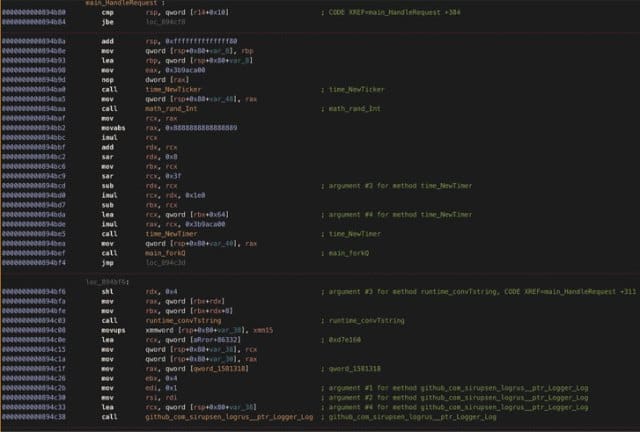

研究人員於今年 2 月 25 日首先發現 Denonia,是一隻鎖定 x86-64 平台的 64-bit ELF 執行檔樣本上傳到 Virus Total 資料庫,不過後來發現一月就有一隻 Denonia,顯示攻擊可能持續了幾個月。 Denonia 是以 Go 語言撰寫而成,內有挖礦程式 XMRing 的變種。研究人員發現時它已經挖到了價值 4.5 萬美元的 Monero 幣。

它怎麼進入 AWS Lambda 的目前還不清楚,但可能是利用外流的 AWS 存取憑證及金鑰。研究人員說,它並非開採 Lambda 或任何 AWS 服務的漏洞,全靠騙來的存取憑證,因此也缺乏非授權存取系統的能力。

Denonia 另一特點是使用 DNS over HTTPS (DoH) 和 C&C 伺服器通訊,以加密 DNS 查詢連線來隱藏流量。

AWS 對此回應,Lambda 預設是安全的,AWS 上的運行也未變更設計,如果用戶違反可接受的使用者政策 (acceptable use policy, AUP),將會被禁止使用服務。

Denonia 會在執行前檢查 Lambda 環境變項,顯然是為 Lambda 專門設計,但 Cado Labs 研究人員也發現它除了 Lambda,在幾個非標準 Linux 伺服器環境,像是 Amazon Linux 沙箱上也可以順暢執行。研究人員懷疑是因為 Lambda 的「無伺服器環境」讓惡意程式即使跑在 Linux 上也以為自己是在 Lambda 環境。

以破壞力而言,Denonia 只會挖礦,算是相當較溫和的,但是研究人員指出。這也顯示攻擊者已經利用對雲端的了解,利用雲端複雜能力來謀利,未來也可能會出現惡性更重大的攻擊程式。

來源: The Hacker News