2023 年底,Thales 斥資 36 億美元收購資安公司 Imperva,以補足其產品線中「應用程式安全」的空缺,打造從身份管理、應用防護到資料安全的完整版圖。 Thales 過去在數位身份與資料安全領域深耕,但缺乏專門防護應用和 API 的能力,此次併購 Imperva 正是看中其在 Web 應用防火牆 (WAF) 等領域 20 年的技術領先地位,希望藉此強化集團網路安全實力,滿足日益嚴峻的應用層攻擊防禦需求。

本文目錄

應用程式安全需求爆發:技術變革與自動化攻擊驅動

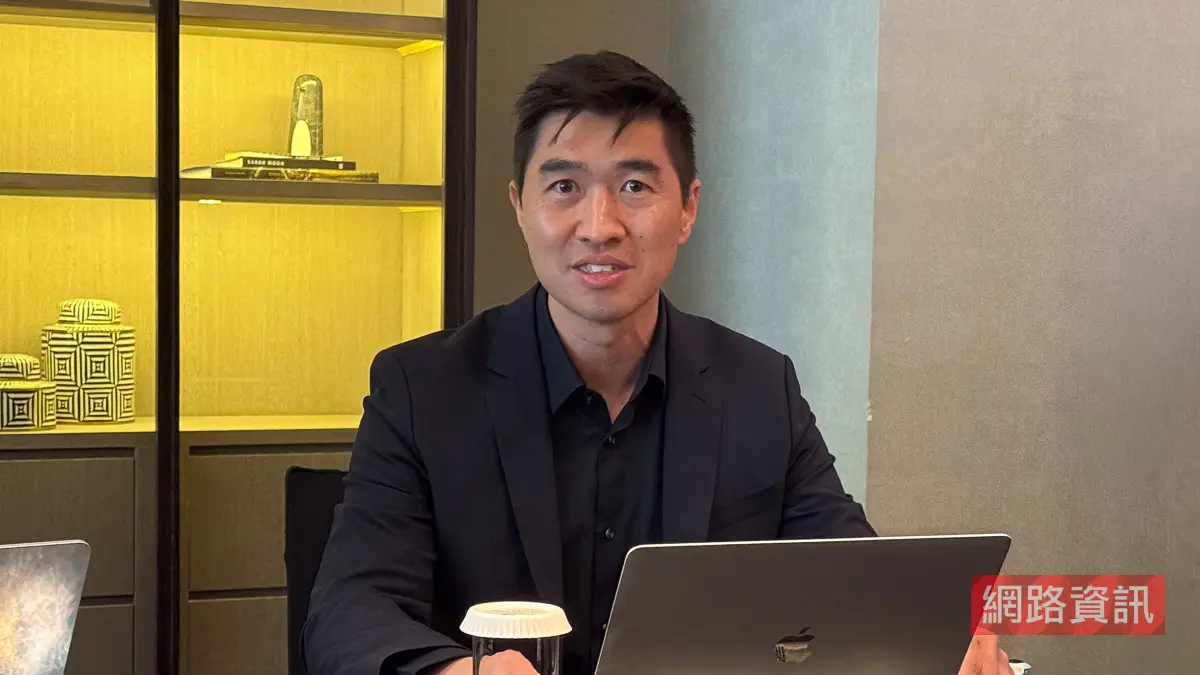

應用程式安全 (Application Security) 市場儘管已有相當歷史,但近年持續高速成長。 Thales 應用程式安全全球副總裁兼總經理 Tim Chang 指出,全球 DDoS 緩和服務和 WAF 市場仍保持兩位數的年成長,Bot(惡意機器人)防護需求年增 22%,API 安全更高達 30% 的成長率。這背後原因在於技術環境劇烈變革與自動化威脅崛起,新興技術浪潮如生成式 AI 、 GPU 運算持續顛覆傳統,企業安全往往一時跟不上變化,使攻擊者容易乘虛而入。

同時,自動化攻擊流量首度超過真人流量,2024 年全球網路流量中有 51% 來自機器人活動,其中 37% 是惡意 Bot,與前一年相比顯著攀升。這些自動化程式大量瞄準企業應用介面,Imperva 研究發現 44% 的高階惡意 Bot 流量以 API 為攻擊目標(相較之下針對傳統 Web 應用的攻擊僅佔 10%),大肆進行資料抓取、帳號接管等業務邏輯攻擊,再加上雲端原生架構普及讓企業應用部署日益分散、動態,安全責任從中心化轉為分散在各開發團隊,種種因素都推動了對統一應用程式安全解決方案的強勁需求。

Imperva 平台創新:API 偵測回應、 AI 防火牆與彈性 WAAP 架構

面對此趨勢,Imperva 在被 Thales 併購後持續產品創新,近期發表 Application Security Platform 的新功能模組,為企業提供從雲端到本機端的一站式應用防護方案。該平台最新整合了 API 威脅偵測與自動回應能力,可即時發現並攔截針對 API 的業務邏輯攻擊。這包含防禦 OWASP API Top 10 中的頭號風險:物件層級授權中斷 (Broken Object Level Authorization, BOLA),當 API 沒有正確驗證使用者權限時,攻擊者得以透過竄改請求,非法取得資料。 BOLA 帶來資料外洩、合規違失和信任損失風險,使其成為企業亟需解決的痛點。

Imperva 的新功能結合進階行為分析引擎與規則比對,可監控 API 請求模式偵測異常,一旦發現 BOLA 的可疑徵兆,立即發出警告並阻斷相關連線。同時,平台與 Imperva 雲端 WAF 及本地 WAF Gateway 無縫串聯,提供 inline 自動化防禦措施,能在攻擊發生瞬間自動阻擋惡意 API 流量,並透過事件整合加速應變處置。 Tim Chang 強調:「API 安全已不再是選項,而是維繫業務連續性與信任的基礎。 Imperva Application Security 透過提供完全統一的平台來辨識業務邏輯威脅並主動阻斷惡意連線,為 API 防護樹立了新標準。」

此外,Imperva 也布局了 AI 時代的應用防護,Tim Chang 表示目前正研發所謂「AI 防火牆」技術,以保護企業導入生成式 AI 應用時不遭受惡意利用。例如近期出現駭客誘導大型語言模型洩漏機密資訊或執行偏差指令的案例,Imperva 希望透過 AI 防火牆監控並攔截可疑的 AI 模型請求,防範 Prompt Injection 此類的新型攻擊。雖然細節尚未公開,但 AI 防火牆已被納入 Imperva 產品藍圖,與傳統 Web 應用防火牆、 Bot 管理和 API 安全模組並列。

彈性 WAAP 架構也是 Imperva 此次創新的亮點之一。 WAAP(Web Application and API Protection) 指的是整合 WAF 、 API 安全、 DDoS 緩解及 Bot 防護的全方位應用保護。 Imperva 過去提供雲端託管 WAF 服務或硬體設備兩種形式,較為傳統。導入「Elastic WAAP」彈性架構之後,將 WAF 防護能力模組化為軟體容器,允許企業按需部署在各種環境,例如公有雲、私有雲、資料中心或 Kubernetes 叢集等。這種彈性讓 DevOps 團隊可將安全控制嵌入在 CI/CD 流程,加速應用上線同時維持高水準防護。 Tim Chang 表示,許多大型客戶反映過去部署選項受限,如今透過 Elastic WAAP 提供更多元的安全工具組合,有助於滿足不同產業合規與性能需求。

最後,Imperva 延續其惡意 Bot 防護的領先經驗,倡導「三層次」的 Bot 風險緩解模型,協助企業對抗愈發複雜的自動化攻擊。第一層是風險識別:找出網站和 API 中最容易被機器人濫用的功能或活動,例如登入頁面或熱門商品頁面,提前加強這些關鍵路徑的驗證與流量管控。第二層著重減少曝險面,確保所有公開的應用介面,包括 Web 、行動 App 、 API 都納入保護,彌補以往只關注網站而忽略 API 的漏洞,建立涵蓋各數位接觸點的整體防禦體系。第三層則是主動緩解威脅,採取多元且即時的防禦措施來阻擋高階機器人,包括導入 AI 驅動的 Bot 行為偵測系統、部署 CAPTCHA 和動態流量限制等技術,以攔截能避開傳統規則偵測的進階 Bot 。 Tim Chang 強調,透過上述三層策略的組合運用,企業才能建立起強大的多重防線來因應瞬息萬變的自動化攻擊風險。

隨著 API 經濟與 AI 應用蓬勃發展,企業面臨的攻擊方式日新月異,但同時安全技術也在進化。對 IT 管理人員而言,持續關注應用層安全並善用整合式防護解決方案,將有助於在數位業務創新與網路威脅之間取得平衡,確保組織在快速變遷的科技浪潮中立於不敗之地。