研究人員發現,一個新勒索軟體營運組織 Mora_001 正濫用 2 個 Fortinet 漏洞,得以未經授權存取防火牆裝置,以便在受害者網路植入勒索軟體 SuperBlack 。

這兩個漏洞皆屬於身份驗證繞過漏洞,其編號分別為 CVE-2024-55591 和 CVE-2025-24472,Fortinet 分別於 2024 年 1 月 和 2025 年 2 月 公開這些漏洞。其中 CVE-2024-55591 曾被用來進行零時差攻擊,經歷修補後,資安公司 Arctic Wolf 表示,從 2024 年 11 月起,駭客便開始透過該漏洞 入侵 FortiGate 防火牆。

資安公司 Forescout 的最新報告指出,他們在 2025 年 1 月下旬 觀察到 SuperBlack 勒索軟體的攻擊活動,並且 駭客至少在 2025 年 2 月 2 日 已開始 利用 CVE-2025-24472 進行攻擊。

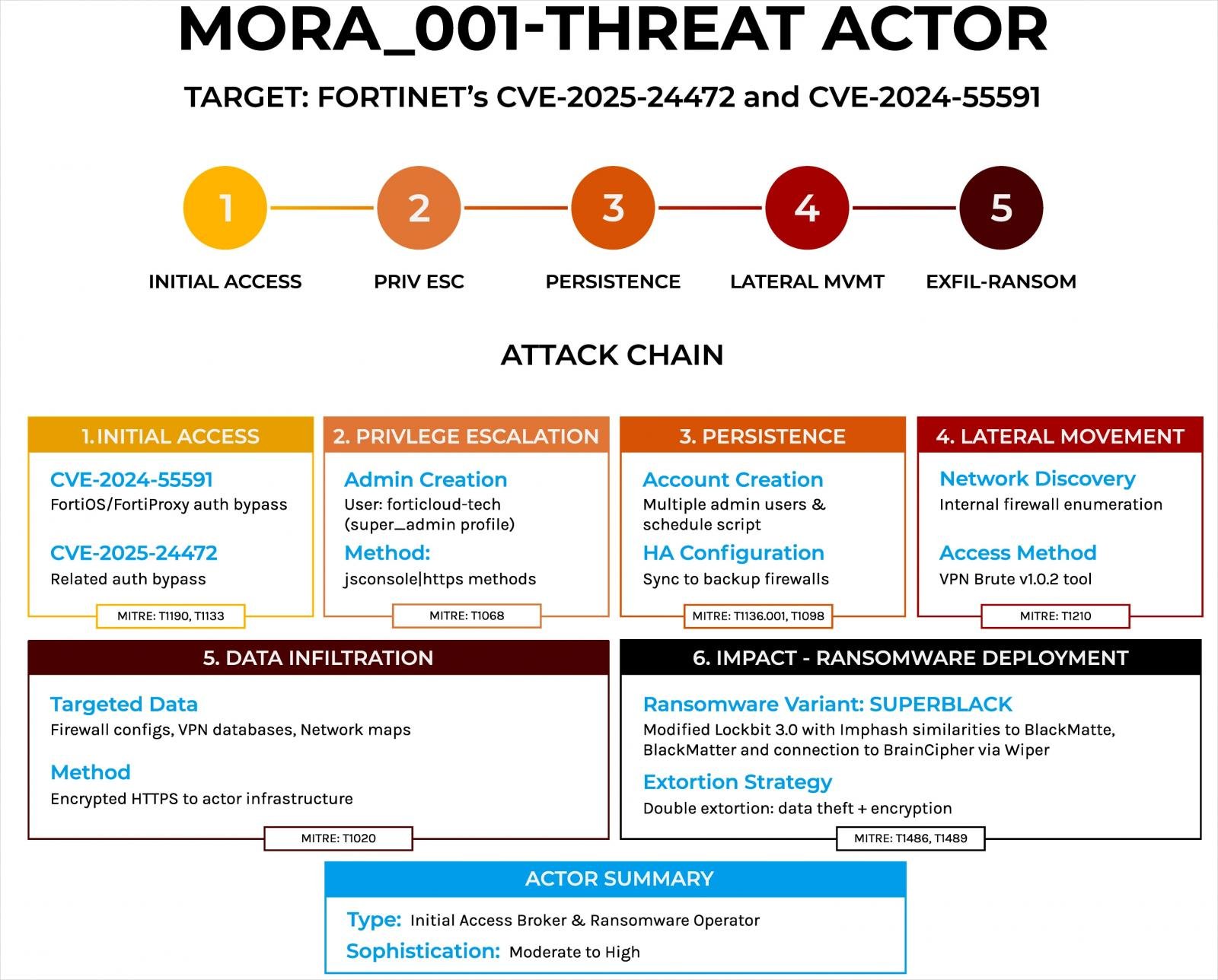

Forescout 研究小組表示,勒索軟體營運組織 Moara_001 對所有受害案例的攻擊,均採用高度結構化的攻擊鏈。攻擊者首先利用 WebSocket 攻擊或直接透過 HTTPS 發送請求來存取 Fortinet 防火牆管理介面,藉此濫用 CVE-2024-55591 和 CVE-2025-24472,並取得 「super_admin」超級管理員權限。

接著建立新的管理員帳號如 forticloud-tech 、 fortigate-firewall 、 administrator,並修改或重建自動化任務。之後,攻擊者開始探索網路,利用竊得的 VPN 憑證及新加入的 VPN 帳號、 WMIC (Windows Management Instrumentation) 、 SSH 及 TACACS+/RADIUS 驗證,在網路上橫向移動。

Mora_001 利用特製工具竊取資料、再加密檔案以進行雙重勒索(不支付贖金就公佈所有機密資料)、排序檔案、資料庫伺服器和網域控制伺服器。在加密過程中,歹徒同時置入勒索訊息。最後以一個自建的 wiper 工具名為 WipeBlack 刪除所有勒索軟體的蹤跡,擾亂調查分析。

Forescout 發現 SuperBlack 雖然獨立運行,但和惡名昭彰的 LockBit 勒索軟體有密切關聯。研究人員分析,SuperBlack 加密器是以 LockBit 3.0 為基礎,兩者惡意檔案結構和加密方法都很類似,使用的通訊 TOX chatID 及 IP 位址也和 LockBit 有關,顯示 Mora_001 成員可能是 LockBit 同夥或前核心成員。最後,WipeBlack 過去也受到 LockBit 有關的其他勒索程式如 BrainCipher 、 EstateRansomware 和 SenSayQ 有關。

Forescout 已分享了 SuperBlack 的入侵指標 (IoC) 。 Fortinet/FortiGate 用戶應該儘速升級到最新版本 FortiOS 軟體。

Source:BleepingComputer