資安廠商 Avast 安全研究人員發現,某家防毒業者的更新服務遭駭客利用,向用戶電腦散佈惡意程式,時間長達 5 年。

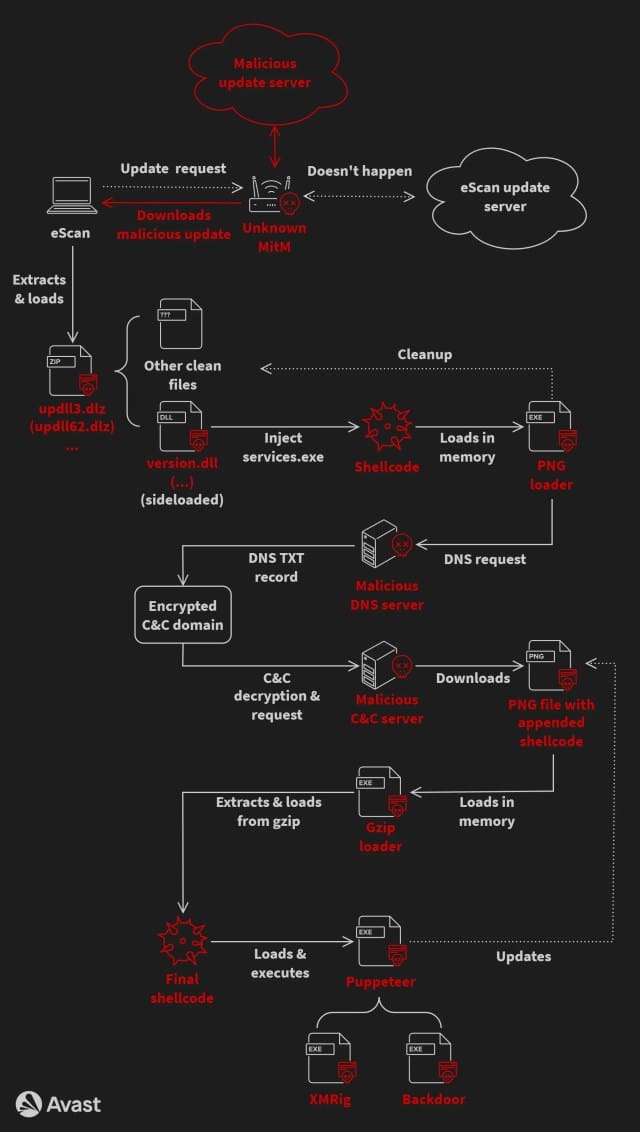

研究人員相信,位於印度的業者 eScan 用以更新防毒特徵檔的 HTTP 連線,遭駭客發動中間人攻擊 (MiitM) 攻擊,將原來的更新檔換成惡意程式送給了用戶。 HTTP 通訊協議現在已被公認安全性不足,可能被駭客竊取資料或竊聽訊息。

研究人員尚無法確認犯案的駭客身份,但推測可能和北韓政府有關,透過惡意軟體 GuptiMiner 經由複雜的感染鏈植入用戶電腦。

根據分析,感染鏈是駭客混進更新系統之後,發動 MitM 攻擊,使其得以攔截從更新伺服器發送的套件,再置換成惡意程式安裝檔。 Avast 研究人員還不知道攔截是怎麼成功的,他們懷疑可能早就被駭入而成為犯罪活動的煙幕彈。

為了降低被偵測的機率,感染檔案使用 DLL 劫持手法,將大部份微軟 App 使用的合法 DLL 檔置換成冒充同名的惡意 DLL 檔。此外,它還使用自己的 DNS 伺服器,將合法網域的連線導向惡意伺服器。

不過.去年攻擊者揚棄了 DNS 手法,改用名為 IP 位址遮罩 (IP address masking) 的混淆手法、在圖片檔夾雜惡意程式碼,以及安裝自訂根 TLS 憑證。最後安裝多個後門程式,包括開放原始碼挖礦軟體 XMRig 及 GuptiMiner 。

GuptiMiner 的發現令研究人員感到驚訝,原因之一是它和北韓政府支持的駭客組織 Kimsuky 有關聯,不過這動機可能和金錢有關,而非間諜活動。過去幾年北韓已利用挖礦軟體賺進了數十億美元。

研究人員指出,GuptiMiner 攻擊曝露了這家印度安全軟體業者 5 年來的疏失。除了未以更安全的 HTTPS 來發送更新之外,eScan 也未啟用數位簽發以防止安裝冒牌程式。

所幸,大部份知名防毒軟體都應該能偵測到這樁攻擊。但如果你的防毒產品廠商還是用 HTTP 連線,你可能得考慮是否要換一家。

來源:Ars Technica