近期微軟 Exchange Server 資安事件引發全球關注,中芯數據資安技術團隊於這 2 週亦已發出 10 筆以上的高風險威脅通報,無一例外都是透過 Exchange 漏洞入侵到單位內部,由於入侵後駭客可以直接獲得 system 權限,因此駭客可以利用非常高的權限輕易地做到非法之事,如竊取公司重要資料、執行變臉詐騙攻擊(竄改匯款帳戶)、橫向擴散至內部其他重要主機、進行全單位加密勒索等,強烈建議各單位儘速進行 Exchange 漏洞修補,避免被有心人士趁機入侵至單位內部。

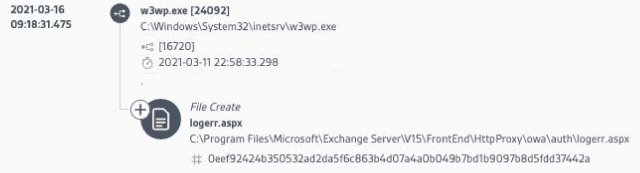

值得擔心的是,在修補後的駭客無法以此漏洞進行入侵,但在修補前,你是否能確認駭客已經進來了!?中芯數據資安技術團隊觀察到,由於此漏洞的特性,非常多的駭客行為近期只是先進行大規模掃描,當發現有此漏洞時,會先將惡意後門植入有問題的設備中,並進行初步的橫向擴散或端點資訊探查,潛伏其中待日後再進行更近一步的攻擊,由於駭客進入後可以直接獲得極高的系統權限,即可以輕易的散佈惡意程式於內部設備中,因此,就算企業主已經將 Exchange 進行更新,駭客還是能藉由之前早已放入內部的惡意後門進行持續的攻擊,進一步造成單位內部極大的資安危害,如下圖,即為中芯數據 IPaaS 近期某次通報中,駭客透過漏洞放入惡意 webshell,接下來即可透過該 webshell 進行一系列的情蒐與橫向擴散。

中芯數據資安團隊建議:

各單位可以先初步檢查下路徑,確認路徑中是否有可疑檔案,路徑如下:

<volume>\inetpub\wwwroot\aspnet_client\

<volume>\inetpub\wwwroot\aspnet_client\system_web\

<exchange install path>\FrontEnd\HttpProxy\owa\auth\

<exchange install path>\FrontEnd\HttpProxy\owa\auth\Current\

<exchange install path>\FrontEnd\HttpProxy\owa\auth\<folder with version number>\

以上,為近日較為容易出問題的路徑,但只要駭客有心,他依舊可以利用漏洞上傳的其他地方,各單位應評估現有資安防護中,是否能有效針對已著漏洞入侵後,植入未知惡意後門的檢測機制與因應措施。中芯數據 IPaaS 服務除了會幫各位檢測全球情資及台灣獨有情資資料庫外,透過獨有的 Intended Intrusion Hunting(IIH)技術,有別與以往資安設備只對單一行為進行偵測告警,IPaaS 服務對於所部署的端點中任何可疑的行為,IIH 機制會針對可疑行為的前後動作進行整合判斷,即便駭客利用系統或軟體漏洞進入內網,中芯數據 IPaaS 皆能立刻發現與立即通報,更提供詳細惡意程式資訊及完整的處置辦法,除了確保單位可以成功偵測到各種最新與未知的威脅之外,並可確保事件處理過程中,單位內業務服務都能正常運行不中斷。