###11/24 更新 Fortinet 官方聲明

客戶的安全是 Fortinet 的首要任務。在 2019 年 5 月,Fortinet 已發布解決相關 SSL 漏洞的PSIRT 公告,同時已直接與客戶溝通,亦在2019 年 8 月和2020 年 7 月透過部落格發布相關訊息,強烈建議進行系統升級。雖然無法確認是否有攻擊已透過此漏洞進行,我們將持續與客戶溝通,但我們仍敦促客戶實施升級和緩解措施。如需要獲取更多資訊,請瀏覽我們最新的部落格,並參閱2019 年 5 月的公告。

安全情報業者 Bank_Security 發現,一名駭客在網路論壇張貼一系列攻擊程式,以及近 5 萬台可能成為攻擊目標的 Fortinet VPN 裝置。

這 5 萬台 Fortinet VPN 都是因為爆出漏洞而成為潛在目標。爆出的漏洞是 CVE-2018-13379,它是 FortiOS 中的路徑遍歷 (path traversal) 漏洞,影響 FortiOS SSL VPN 裝置。本漏洞一旦遭開採,遠端攻擊者就可以藉由發送惡意 HTTP 呼叫存取系統檔案,屬於重大風險漏洞。

駭客公開的攻擊程式則可讓惡意人士存取 Fortinet VPN 的 sslvpn_websession 檔案,竊取登入帳密,這些帳密若落入駭客之手,即可用來駭入企業網路,放入勒索軟體。

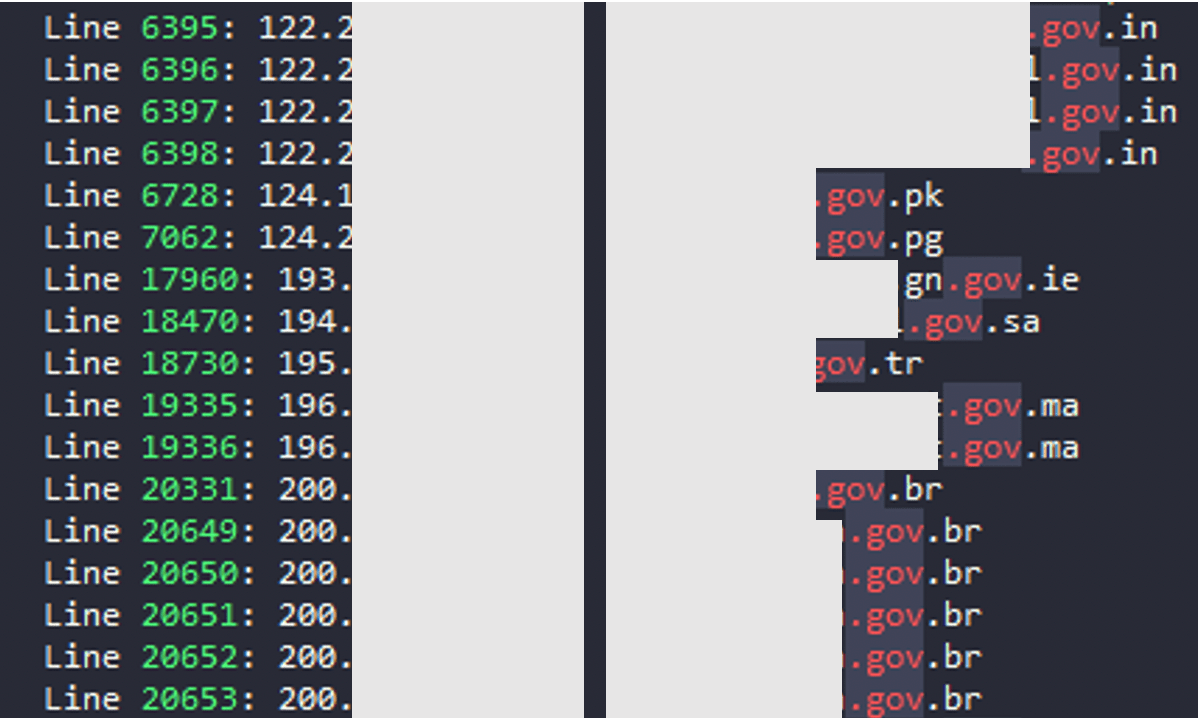

這個漏洞 2018 年就已被公開,但從駭客公佈的 IP 清單來看,還是有近 49,577 台 VPN 沒有修補。 Bank Security 利用 nslookup 來跑所有 IP,並因此找到相關網域,其中將近 50 台 VPN 裝置隷屬於全球知名銀行、金融業者和多國政府單位

研究人員指出,CVE-2018-13379 是個很老、很知名且很容易攻擊的漏洞。駭客界應該已經使用好長一段時間。不幸的是企業修補腳步非常慢,再不然就是未列管的漏洞裝置太多,因此駭客可以非常容易駭進各類企業。

此外上個月安全廠商也發現,有駭客使用同一 VPN 漏洞串聯 Windows 的 Zerologon(CVE-2020-1472)漏洞,成功駭進美國政府選舉相關單位的系統。

安全公司也呼籲企業安全及網管人員儘速修補 CVE-2018-13379 。