近年來 Array Networks 有感於行動通訊、雲端服務的普及使資安防禦邊界逐漸模糊,業界開始積極倡議零信任網路存取 (ZTNA),零信任為資安防護架構的新變革,為迎接新變革 Array Networks 成立了 Zentry Security,期許 Zentry Security 能在零信任資安時代一展長才。

已有 11 年資深資歷的 Array Networks 亞太區技術顧問何健男解釋,Zentry 為 Z(Zero,零)與 Entry(進入)兩字複合而成,明顯針對 ZTNA 新概念市場而來。而 Zentry 的 Zen(禪)則有東方意境,甚至 Zentry Security 公司的標章為三塊疊放石頭,同樣也在呼應東方禪意。

本文目錄

零信任意涵與實例

或許還有許多人尚未了解何謂 ZTNA?對此 Zentry Security 業務暨行銷副總裁 Paul Andersen 說明:ZTNA 不再區分企業的內網、外網,任何用戶取用任何資源均要通過認證,換言之 ZTNA 嚴控所有存取,沒有所謂基本信任。

ZTNA 為企業帶來多項好處,例如避免未授權的存取、避免橫向移動(駭客或惡意程式的滲透)、將網路攻擊與資料外洩可能性降至最低,也可以去除 VPN 用戶端軟體的困擾、擺脫龐雜死板的 VPN 硬體,並把新一代的存取防護以軟體服務方式實現。

Paul 舉兩個 ZTNA 的時應用情境,一是醫院的電子病例 (EMR),由於 COVID-19 疫情關係專業醫療人員必須在家工作,但卻無法存取限定內網使用的病例系統及資料,對此導入 ZTNA 即可在家安全存取。

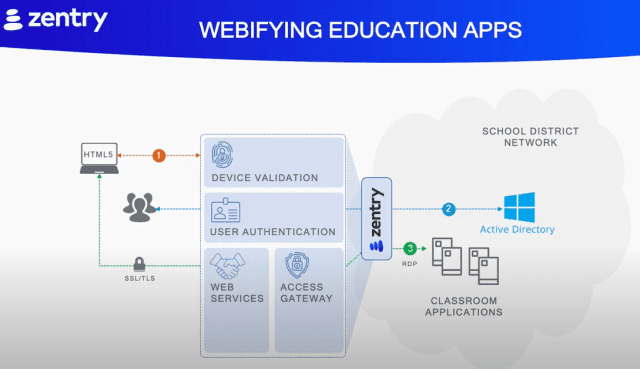

另一是學校的數位教學,校方建置的教學軟硬體及教材內容多限定在校內使用,同樣因疫情學生無法到校,此時 ZNTA 即能讓學生在家存取使用,使綁限的資源再度活化。

毫無疑問的 ZTNA 是未來趨勢,Paul 引用 Gartner 的預測:2022 年將有 80% 新的數位業務應用程式以 ZTNA 方式存取、 2023 年有 60% 的企業會從 VPN 轉向 ZTNA,以及 40% 的企業將在其他情境下採用 ZTNA 。

Gartner 在預測外也歸結詮釋:企業的業務(商務)轉型需要資訊系統、資訊服務、應用程式介面、資料以及程序等,都是可夠跨多個生態系統進行存取的,並且是隨時隨地透過 Internet 以各種裝置來存取。言下之意 ZTNA 將逐漸成為不可或缺。

Zentry 六大元件與運作

了解 ZTNA 意涵與應用情境後,進一步的由 Zentry Security 產品管理資深總監 Andy Oehler 說明 Zentry 的具體 ZTNA 作法。 Zentry Security 公司的 ZTNA 方案即稱為 ZTNA,其內容包含六大組件:Device identity 裝置識別、 Access gateway 存取閘道、 Service broker 服務仲介、 Policy engine 政策引擎、 Reporting and analytics 報表與分析,以及 Transient authentication 臨時認證。

在運作上,外網用戶透過瀏覽器以 SSL 連上存取閘道,由閘道向政策引擎確認其用戶的存取權限,確認具有權限後即可透過服務仲介使用各種形式的軟體,如 SSH 、網頁型應用程式、桌面型應用程式。

Andy 也說明 Zentry 的佈建型態,Zentry 需要建立三個虛擬機器(access gateway 、 master 、 worker)並透過虛擬交換器相互連接,目前支援兩種 Hypervisor,即 VMware 的 ESX 或 Array AVX,另可用 K8s(Kubernetes) 來擴展延伸服務效能或實現高可用性 (HA) 。

說明完組件架構、運作機制與佈建型態後,Andy 實機展示 ZTNA 的管理介面 (Admin UI) 、免用戶端軟體的遠端存取 (Clientless remote access),以及零信任的應用程式存取 (Zero-trust application access) 。

在管理介面上,管理者可以輸入關鍵字查出哪個用戶在何時透過何種裝置、哪個 IP 來存取哪些資源(應用程式、資料),或以資源的角度檢視哪些用戶來存取過。

在遠端存取上,Zentry 讓用戶可直接以網頁方式存取使用 Microsoft RDP,甚至比原生使用更快速流暢,且用戶持續開啟新的瀏覽器分頁 (tab) 也不用重複驗證帳密,而能直接使用其他的資源服務。另外零信任的應用程式存取則用來限定用戶可用的應用程式,例如某用戶可使用 Firefox 瀏覽器,但不可使用記事本等。

ZTNA 深具連線行為的智慧學習力

在 Zentry 兩名資深主管解說與示範後,Array Networks 亞太區技術顧問何健男接續補充並接受各方問答。何健男解釋 ZTNA 是一種新的遠端存取資安結構,並非是用來取代 VPN,反而是有各司其職的補強作用。

ZTNA 賦予資訊資源不同的定義,對於使用權驗證有著複雜的過程,即便是合法的帳密,若不是使用帳密常用的筆電登入,而是使用同事的筆電登入,仍可能被認定為不尋常不合法的登入,或者不尋常的連線時段也在其列,系統對於合法連線的認定,是具有習慣特性學習能力的。

何健男也回覆各方對 ZTNA 、 Zentry 的詢問,如有人問及其 Zentry 的具體佈署型態,是硬體?軟體?或雲端服務?

答案三者皆是,Zentry 既可以用購買資安設備 (appliance) 的方式佈建在企業機房,也可以用虛擬機的純軟體方式在企業虛擬環境中執行,或者是直接訂閱雲端服務。

若為軟體型態 Zentry 目前可建構在 VMware 的 Hypervisor/ESX 上,後續的版本也將支援 Microsoft HyperV 。另外也可以採混合雲的形態,例如同時使用雲端 Zentry 服務與落地(在地,企業自有機房)的 Zentry 軟硬體,但以雲端為主控,各地端則為其延伸,屬輔助搭配的角色。

另外何健男也解釋,確實 ZTNA 內含 VPN 技術與概念,但結構已大幅變革,過去 VPN 只要帳密正確之後可以在內網環境中暢行無阻,ZTNA 則否。因此有些情境適合 VPN 有些則適合 ZTNA,例如美國醫療體系很龐雜,各醫療機構與院所間允許的存取關係也複雜,對此採行 ZTNA 較為合適。

最後 Zentry 方案高度重視如何降低資訊管理者的管理心力,Zentry 可以直接匯入第三方的權限設定與管理政策,不需要從零開始建立。另也盡可能給予終端使用者便利,除了以帳密方式驗證外也支援多因子驗證 (MFA) 或其他現行常見的驗證方式。