研究人員發現 79 款 Netgear 路由器有一個尚未修補的漏洞,可讓攻擊者遠端取得裝置的完全控制權。

這個漏洞是由網路安全業者 Grimm 的 Adam Nichols 及越南 VNPT ISC 代號 d4rkn3ss 的研究人員所發現,並透過 ZDI 揭露。

本文目錄

可以發動緩衝區溢位攻擊的漏洞

這個漏洞位於路由器韌體中 Web server 的 HTTPD 程式精靈中,該程式對用戶輸入的資料長度驗證不足,讓攻擊者可在固定長度的變項中輸入過長的資料串,發動緩衝區溢位攻擊,進而無需先驗證而傳送惡意的 HTTP 呼叫,取得路由器的控制權。

Nichols 指出,原本這類攻擊可經由堆疊緩衝區的 cookies 來防止,但是許多 Netgear 的路由器都沒有使用,而且 Web server 也沒組譯成 PIE (Position-independent Executable),因而未能使用「位址空間配置隨機載入」(Address Space Layout Randomization,ASLR)的保護。他指出,共有 79 項 Netgear 路由器及 758 項韌體映像檔包含有漏洞的 HTTP 精靈程式。

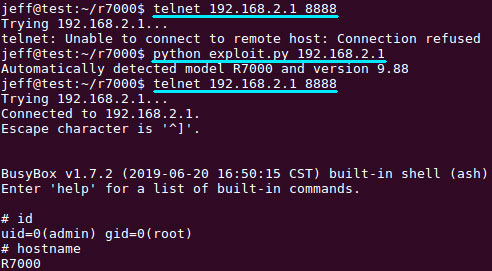

研究人員還示範了利用漏洞在這些路由器設定 telnet 精靈,讓他沒有密碼也能聽取 port 8888 的內容。

雖然 HTTPD 精靈預設只能由 LAN 上存取,但是可由路由器管理員開啟,而由網際網路上遠端存取。即使不是從網際網路上存取,攻擊者也可以架一個包含 JavaScript 的惡意網站,執行 DNS 重新綁定(DNS rebinding)攻擊,從內部網路發出指令。

一旦攻擊者成功接管路由器,就能用它來攻擊內網上的電腦。

漏洞仍在修補中

ZDI 報告顯示,研究人員今年 1 月 8 日就通報了 Netgear,但是 6 個月期限到了 Netgear 仍未修補完成。本周 Netgear 要求暫緩公佈未果,研究人員逕自公佈了漏洞。迄今 Netgear 也未出面說明。

研究人員指出,路由器和數據機是安全邊境的要求,防禦駭客入侵網路內電腦,然而低劣的程式碼品質和測試不足,卻長期導致數百萬中小企業及自僱者用的網路裝置暴露於網際網路上長達 10 年。本研究也顯示消費型網路裝置的安全性有多跟不上時代。

可能受到影響的型號

| AC1450 | MBR1516 | WGR614v9 |

| D6220 | MBRN3000 | WGR614v10 |

| D6300 | MVBR1210C | WGT624v4 |

| D6400 | R4500 | WN2500RP |

| D7000v2 | R6200 | WN2500RPv2 |

| D8500 | R6200v2 | WN3000RP |

| DC112A | R6250 | WN3100RP |

| DGN2200 | R6300 | WN3500RP |

| DGN2200v4 | R6300v2 | WNCE3001 |

| DGN2200M | R6400 | WNDR3300 |

| DGND3700 | R6400v2 | WNDR3300v2 |

| EX3700 | R6700 | WNDR3400 |

| EX3800 | R6700v3 | WNDR3400v2 |

| EX3920 | R6900 | WNDR3400v3 |

| EX6000 | R6900P | WNDR3700v3 |

| EX6100 | R7000 | WNDR4000 |

| EX6120 | R7000P | WNDR4500 |

| EX6130 | R7100LG | WNDR4500v2 |

| EX6150 | R7300 | WNR834Bv2 |

| EX6200 | R7850 | WNR1000v3 |

| EX6920 | R7900 | WNR2000v2 |

| EX7000 | R8000 | WNR3500 |

| LG2200D | R8300 | WNR3500v2 |

| MBM621 | R8500 | WNR3500L |

| MBR624GU | RS400 | WNR3500Lv2 |

| MBR1200 | WGR614v8 | XR300 |

| MBR1515 |

One comment

高一生

2020-06-20 at 10:11:09

預設沒開,所以漏洞何在?