保險最重要的目的,便是幫助人與企業「規避風險」,確保人身與營運安全。對保險公司而言,替規劃客戶評估企業的營運風險,更是重要的核心能力。

然而,身為協助客戶規劃、評估風險、決定風險價值的保險公司,經常也成為「有心人士」的目標,不論是偷竊資料庫、竊取員工文件、甚至直接對客戶下手,都是保險業每天實實在在面臨到的風險。

該如何讓自己在驚濤駭浪的網路攻擊中存活?確保企業內部或雲端上的資料庫安全無虞?保護員工在外使用企業應用系統的資料安全?甚至在公司網路之外守護客戶不被假冒網站欺騙?

本文目錄

強化企業網路韌性 回應資訊安全挑戰

新興科技的出現,從物聯網、雲端到金融科技 (Fintech) 、機器人、區塊鏈,企業帶來轉型的契機,同時也帶來安全挑戰。資安顧問公司認為,企業因應之道是培養高度的網路韌性 (cyber resilency) 。

隨著網路安全攻擊持續增加且複雜化,金融業面臨險惡的安全威脅。首先,社交工程是當今企業面臨最大的安全威脅之一,包括金融業在內。根據研究,90% 的人提供電子郵件時不會確認對方身份,67% 會提供身份證字號、出生日期或員工編號等隱私資訊。其次,研究顯示,59% 的員工在離職時會竊取公司重要資訊。而一旦企業網路或系統出現漏洞遭到入侵,攻擊者潛伏期平均為 205 天,而且漏洞往往由外部單位(如警方)告知他們才知道。

今天網路威脅來自四面八方,有國家贊助的駭客集團、有想竊取企業機密的商業罪犯、意在錢財的歹徒、心懷不軌、疏忽大意的內部員工或委外廠商,或是宣揚特定政治意識型態的駭客行動主義人士等,他們利用發展出各種狡猾的惡意程式及高明感染手法,DDoS 、 APT 攻擊、銀行木馬、勒贖軟體、無檔案攻擊程式等入侵企業網站、閘道、用戶終端及核心資料庫,以遂其財務、商業或政治目的。

安永企業管理諮詢服務經理曾子瀅指出,危險環伺的今天,當組織只能在安全事件發生後才被動回應,往往為時已晚。幾十年來大部分金融保險機構已建置一定的自我防衛能力,現今的資安重點應放在網路韌性 (cyber resiliency) 。網路韌性有三大元素:意識(偵測威脅)、防禦(組織保護罩)與回應(災害復原能力)。企業可透過以下方法提升發現威脅的能力,包括接收網路威脅情報、建立安全監控中心 (SOC) 及資料庫行為監控,找出弱點所在、建置主動防禦機制。根據保險業一項調查,還有約 65% 的保險公司尚未建置 SOC 或擁有非正式的威脅情報中心,這也成了一項資安隱憂。

第二,企業應培養主動防禦的能力,即透過有計畫且持續執行的活動,以識別與擊敗隱藏的攻擊者。但是該怎麼做?曾子瀅表示,設計靈活的作業周期 (operational cycle),達到快速回應及加速學習的效果,並結合網路威脅情報,對駭客行為進行分析及提供洞見、建議,但她也強調,主動防禦重點在主動出擊及加強防禦,並不能取代現有安全監控及事故回應機制。

另外,她提醒,高階主管的支援尤其攸關企業安全的建構,然而根據一項調查,32% 的受訪者高階主管意識不夠、未提供足夠支持,82% 的受訪者表示董事會中,沒有資安主管。事實上,去年發生重大網路安全事件的企業裏,超過一半對財務損失毫無概念。這種對資安的輕忽將減弱資安防禦的部署。

至於回應方面,主旨在建立一個集中式的網路侵害回應計畫 (CBRP) 。有相當多的企業沒有制訂安全事件發生時,對內溝通及對外的回應計畫,例如客戶資料外洩時,將近一半的保險業不會通知客戶,這將對嚴重損及公司商譽。曾子瀅指出,CBRP 小組由科技、法規及業務單位主管組成,旨在藉由建立日常操作模式 (business practice) 及安全事件的回應戰術,確保安全事件發生時減少損害、維持業務持續運作,並協助損害的復原。

最後,確實辨識公司重要有形與無形資產、掌握公司策略方向及各關係利益者 (stakeholder) 的需求、平時則應做好風險評估及控制、因應威脅型態及攻擊者的演進而制訂出回應策略,才能強化組織的「韌性」,確保企業的安全及長治久安。

在效能與安全間取得平衡的資料庫防護方案

資料庫作為重要資訊寶庫,又攸關企業營運效率,如何在確保營運效率及安全之間取得平衡,是資安界的恆久議題,也促使資料庫安全技術不斷演進。

談到資料庫安全,最常見的解決方案是加密。透過只有有權限者才能解密、看到明碼資料,經過加密的資料庫一旦被竊或備份出去,外人也無法讀取資料,是相當安全的作法。

亞利安科技資安技術支援部經理王添龍指出資料庫加密的幾項缺點。首先是對效能影響巨大。原因是資料庫經過加密後,未來要處理資料庫指令前必須解密所有資料,對企業營運效率影響尤大。第 2 項問題是誰有權限解密?資料庫帳號往往只限於少數幾個人,一旦要查詢資料就必須動用少數帳號,這不但嚴重影響作業靈活性,也會讓這少數人疲於奔命。此外,應用系統往往共用一組帳密,而且該帳號就擁有最高存取權限,這意謂著只要從應用漏洞入侵企業內網即如入無人之境,讓資料庫加密形同虛設。

第 3 項問題在於經過加密的資料庫欄位使用有限制。像是欄位無法排序,影響使用彈性,資料表格互相參照可能出錯、資料庫加密需要改程式。另外,企業還得考慮索引 (index) 需不需要加密,比方說以身分證字號當作索引值,否則減損了加密效果。

王添龍指出企業資料庫防護的目標是從各個面向保護重要資料,在應用程式端完全封鎖未授權的非法存取行為,在作業系統層,使資料庫管理員也不得以任何方式存取明碼資料,而在硬碟端,則要做到即使硬碟被搬走也不會資料外洩。而

一個較好的做法是,資料庫端採用加密,使管理員也無法看到明碼資料、而進階威脅(如 APT)取得最高權限也沒有用,最好能有不影響效能的解決方案,免停機即可加密。另外,在應用程式和資料庫之間採用稽核防禦,結合白名單可以監控並阻擋異常存取行為、保留稽核軌跡,且此類作法也不影響資料庫運作效能。利用植入代理程式 (agent) 可解決閘道方案集中加解密減低資料庫效能的問題,而加密金鑰則利用金鑰集中管理平台確保存取安全。另外,應用程式和資料庫之間加裝動態遮罩,可以監控異常存取行為,而且由於只有有限權的人可以存取所有資料,因此前端用戶看不到完整資料。

在測試環境下則需使用不同的防護方案。在開發測試階段人員複雜,而且為求方便,一般此類系統權限會對所有人開放,此外隨時可能多一個伺服器要管理。如果貪一時方便,借用生產環境的資料,則取得資料管理員權限的人士或 APT 惡意程式將得以長驅直入,讀取明碼資料,或將資料庫備份外流。

根據銀行業的 PCI(Payment Card Industry) 規範,正式資料庫的資料不得用於開發測試,以免客戶資料外洩,這是最根本的解決方案。在正式資料庫及測試資料庫之間架設符記化/靜態遮罩,可以將真實資料(如客戶資料)全數轉換成假資料,不用費心管理稽核,開發人員任意開發、測試,應用程式也不需修改,達到一勞永逸的防護效果。

現今隨著駭客攻擊手段日愈進步,資料庫遭遇分散式阻斷攻擊 (DDoS) 癱瘓的事件不時可聞。根據統計,59% 的 DDoS 的攻擊流量超過 1G,而超過 10G 的流量比例為 23%,企業可以購買市面的阻擋設備,或是採用雲端流量清洗服務,依企業規模選擇流量方案。而 Imperva 則是市面上唯一不限流量的網站 DDoS 流量雲端清洗方案 Incapsula 。

完善的儲存系統成為資料安全的最後一道防線

儲存其實對於資料安全也有重要意義,一個先進、功能完善的儲存系統,將能扮演確保企業資料安全的最後一道防線。

NetApp 台灣區資深技術顧問簡俊彥指出,儲存作為企業資料的最後歸屬,可以說是企業資產及營運命脈所在。根據業界一項調查,IT 中斷與干擾、網路漏洞及資料外洩,是台灣企業主心目中,未來 5 年前三大科技風險,而儲存系統居關鍵位置。因此現代化儲存必須走向智慧化,才能提供企業資料的完善防護。

智慧化儲存具有幾種能力,包括儲存虛擬化、多租戶 (multi-tenancy) 架構與資料加密技術。簡俊彥指出,儲存虛擬化是因應企業應用、伺服器異質環境而生,這些系統往往採購自不同廠商、不同時間導入,而形成企業內部的一座座孤島。但透過儲存虛擬化技術如 Clustered Data ONTAP 的導入,就可以將不論是 ERP 、資料庫或其他系統全部變成單一叢集儲存系統,這樣一來,儲存資源可以由不同應用共享,將容量利用率最大化。

儲存虛擬化也有利於系統的不間斷營運。例如其中一台儲存要進行軟體更新時,可以將其 LUN 、 Volume 暫時搬移其他儲存上,等完成更新後再搬回來,期間企業營運關鍵系統完全如常不中斷。

多租戶架構則可簡化較大型組織的 IT 管理負擔。大型企業集團隨著 IT 整併,將多個子公司整合於單一基礎架構成為大勢所趨。儲存虛擬化提供多租戶架構,在前端介面及應用邏輯上,看以各自獨立的系統,然而實體上則屬於單一架構,不同系統共享單一儲存池 (storage pool),有助於資源集中、減少重覆投資、更能收集中、高效管理之效。

隨著外部駭客入侵以及內部員工非法外洩事件頻傳,資料加密成為儲存界一直極力發展的技術領域。簡俊彥指出,資料加密可粗分為二代。第一代是磁碟加密,需要採購專用的硬碟。早期許多大廠都提供磁碟加密。它的好處是使用者不必多做什麼工,但缺點是因為需額外採購專用硬體,建置成本太高,而且無法只加密部份資料卷 (Volume),要加密就需全部都加,欠缺彈性。

而第二代加密則是軟體為基礎的加密,是在儲存控制器層執行。軟體的好處是富有彈性,加密哪個應用系統、哪個 Volume,是加密全部或局部,都可依需求或預算決定,此外軟體加密也可在一般磁碟上部署,成本也較硬體加密便宜。 NetApp 軟體加密功能 NetApp Volume Encryption 連同密鑰管理軟體,都包含在 NetApp ONTAP 作業系統中,不需額外收費,提供客戶節省成本的效益。

此外,NetApp 儲存方案還有本地快照 (snapshot) 、異地備援及雲端整合的附加功能。 NetApp SnapShot 的 Redirect- on- Write 技術可以在邏輯層就特定時間的儲存資料快速產生一模一樣的備份,然而不論建立多少份快照,在實體層則僅耗用一份儲存資源,而只有資料有變更的部分才會再佔用容量。而 SnapRestore 則可以回復到事故前特定時間的資料快照,有助於遭遇惡意程式攻擊、系統測試或軟體升級導致資料損毁的客戶快速回復資料。國內有至少兩家金融業客戶在今年不慎遭到 WannaCry 加密綁架資料,幸而利用這項功能快速回復到乾淨的快照,因而免去重大的商譽及財務損失。

Thin Replication 壓縮及去重覆 (de-duplication) 技術,減少磁碟容量的重覆耗用,使異地備援或備份更快速。在一項 3TB 資料庫的測試中,運用 NetApp SnapShot 及 SnapRestore 的時間,分別是競爭者的一半和 2/3 。

此外,NetApp 統一遠端複製 (unified remote replication) 可同時執行異地備援 (Disaster Recovery, DR) 和備份復原 (Backup & Recovery, BR),並支援公有雲整合,讓企業不但能在本地磁碟進行備份,必要時還能備份到 AWS 、 Microsoft Azure 及 Google Cloud 等公有雲上,兼具成本效益及擴充性,又能滿足機密資料放在私有雲的法規。

化被動防護為主動出擊 將駭客攻擊損害降到最低

過去討論資訊安全總是要求不讓惡意程式或駭客入侵,但是事實證明沒有防禦率 100% 的產品。既然如此,資安防禦觀念應該有全新的思維。

今年以來,國內發生多起重大資料事件,包括遠東銀行遭駭盜轉 18 億元、第一銀行 ATM 被植入惡意程式遭盜領 7000 餘萬、以及多家券商遭 DDoS 攻擊勒索等。達友科技產品經理楊展誌表示,這並不是金融業資安防護做得特別差,而是因為攻擊他們可以獲得較高金錢報酬。據他引述前 FBI 局長的話指出,全世界的企業有兩種:一種是被入侵的企業,一種是被入侵後卻還渾然不知的企業。這意謂著現在企業資安的問題,並不在於能否全然阻擋惡意程式入侵與攻擊,而更在於要花多久時間才知道壞人從哪進來?犯案手法為何?

事實上,這並不是容易回答的問題。根據研究,現在愈來愈頻繁的零時差漏洞攻擊,平均被揭露的時間為 5 年,甚至可超過 9 年,這使得攻擊者得以潛伏極長的時間。另外,今日駭客使用的攻擊手法也愈來愈狡猾,例如使用合法的軟體,如微軟的 PowerShell 來執行攻擊指令。根據統計,攻擊活動中利用 PowerShell 的比例在 2015 年底已超過 38% 。在一項調查中,使用非惡意軟體攻擊的比例超過惡意軟體 (53%:47%),而且在 2016 年中,有高達 97% 的企業遭受過非惡意軟體攻擊,而且駭客甚至還發展出許多各種新型態非惡意軟體式的攻擊。

回過頭來看,傳統防毒軟體的設計是「以惡意程式為中心」的偵測邏輯保護端點,一般是以病毒特徵或啟發式分析技術偵測惡意程是否被啟動執行。這麼一來,新型攻擊的手法是利用合法軟體執行、沒有檔案寫入磁碟中或將惡意程式碼植入記憶體執行的無檔案 (fileless attack) 攻擊,傳統防毒產品是偵測不到的,此外,這類防護只重視預防,但疏於討論入侵後的應對機制。

楊展誌指出,良好的威脅處理的4階段循環包括預防、偵測、事件回應及復原,過去企業最常問到阻擋率,然而事實真相是沒有產品具備 100% 的防禦率,也就是說一定會有成功入侵公司網路的漏網之魚。那麼最務實的問題:惡意程式從哪進來、攻擊時間、使用手法為何、擴散範圍多大等。這個就牽涉到4階段循環中的後面3階段。

和傳統防護被動等待攻擊不同,新一代防禦策略是化被動為主動;結合端點偵測回應 (Endpoint Detection Response, EDR) 及事件回應 (SOC/IR) 成為更主動的威脅獵捕 (threat hunting) 。 Carbon Black RESPONSE 藉由 7*24 不間斷的從系統各種活動為觀點來檢視端點安全,透過檢查端點的每個 Process 活動,融合各種靜、動態識別技術、程式漏洞偵測、軟體威脅指數、各種入侵指標並整合多家第三方威脅情資來獵捕與阻擋潛伏在環境內的攻擊者所使用的各種惡意的工具、戰術、技術以及手法 (TTP:Tactics, Techniques and Procedures) 運用 Tactics(策略)、 Technique(技術)及 Procedure(程序),不只能夠以簡單直覺化的圖形顯示每次威脅事件中各個程序行為間的關聯性,還可以藉此找出 root cause 及擴散情形。

過程中除了自己的獨特的串流分析技術外,甚至能整合多家第三方威脅情資,並融合自家大數據及 AI 分析的結果與世界同步抵禦新型攻擊,藉此節省客戶硬體資源,大幅強化未知威脅的偵測效果。主動出擊則是將違反安全政策的行為加以阻斷,隔離受駭端點、減少災害擴大。最後,則是遠端取證、分析災情範圍、並且修補遭感染的端點,預防再受駭,最後回饋到下一個防禦的循環中。

簡而言之,面對日益演進的攻擊,新的企業資安防禦思維應該化被動為主動,透過對端點的全面透視及掌握、主動出擊,以及即時回應與修復,及早讓企業營運回復正軌。

DNS 的資安挑戰及攻擊防護

網域名稱伺服器 (domain name server, DNS) 是攸關現代網際網路運作的重要元素,因而也成了駭客眼中最方便的攻擊目標。

DNS 是今天所有人、所有裝置上網不可或缺的關鍵,若沒有 DNS,所有 PC 、手機或平板連到某個網站前,都必須輸入一長串以數字組成的 IP 位址,因此 DNS 是促進網際網路發展的重要關鍵。

Infoblox 台灣、香港及澳門區總經理鄭清平指出,除了它的重要性,攻擊 DNS 伺服器就能癱瘓一大部份網路,效果驚人,加上 DNS 使用的 UDP 協定容易使用,又能偽冒匿名實行,網路上 DNS 攻擊工具又俯拾皆是,也讓 DNS 近年受到攻擊者的「青睞」。

除了利用殭屍網路發動大規模 DDoS 癱患 DNS 服務之外,還有一些更「省成本」的作法,如駭客藉由發送經過變造、有害程式碼的 IP 位址造成 DNS 快取污染或中毒 (DNS Cache Poisoning),就能綁架無辜終端的連線被導向惡意主機上。另外,超過 91% 的惡意程式入侵企業網路後,會透過 DNS 查詢與 C&C 伺服器連線,一來獲取攻擊指令,二來將裝置內的機密資料外傳,造成資料外洩。例如今年初一隻 PowerShell 木馬就利用 DNS 查詢,將感染裝置上的執行結果回報給 C&C 伺服器。

國內主管機關已經開始注意 DNS 安全。例如金管會的《電腦系統資訊安全評估辦法》就將裝置是否存在異常 DNS 通訊列為稽核要項。另外,今年公佈上路的資安管理法針對 8 大產業強制要求做好資安防護計畫,而從 2014 年起開始針對 DNS 做資安情境演練。

不過 DNS 安全在用戶端推行卻有一大項限制。原因在於大部份用戶是使用包含微軟 Windows Server 或 BIND 等免費軟體的內建 DNS 服務,然而免費 DNS 設定相當繁瑣,沒有自動化 IP 匯入。此外,微軟 DNS 為單機平台,無法確保每台 DNS 都符合政策,使資安防護難上加難。

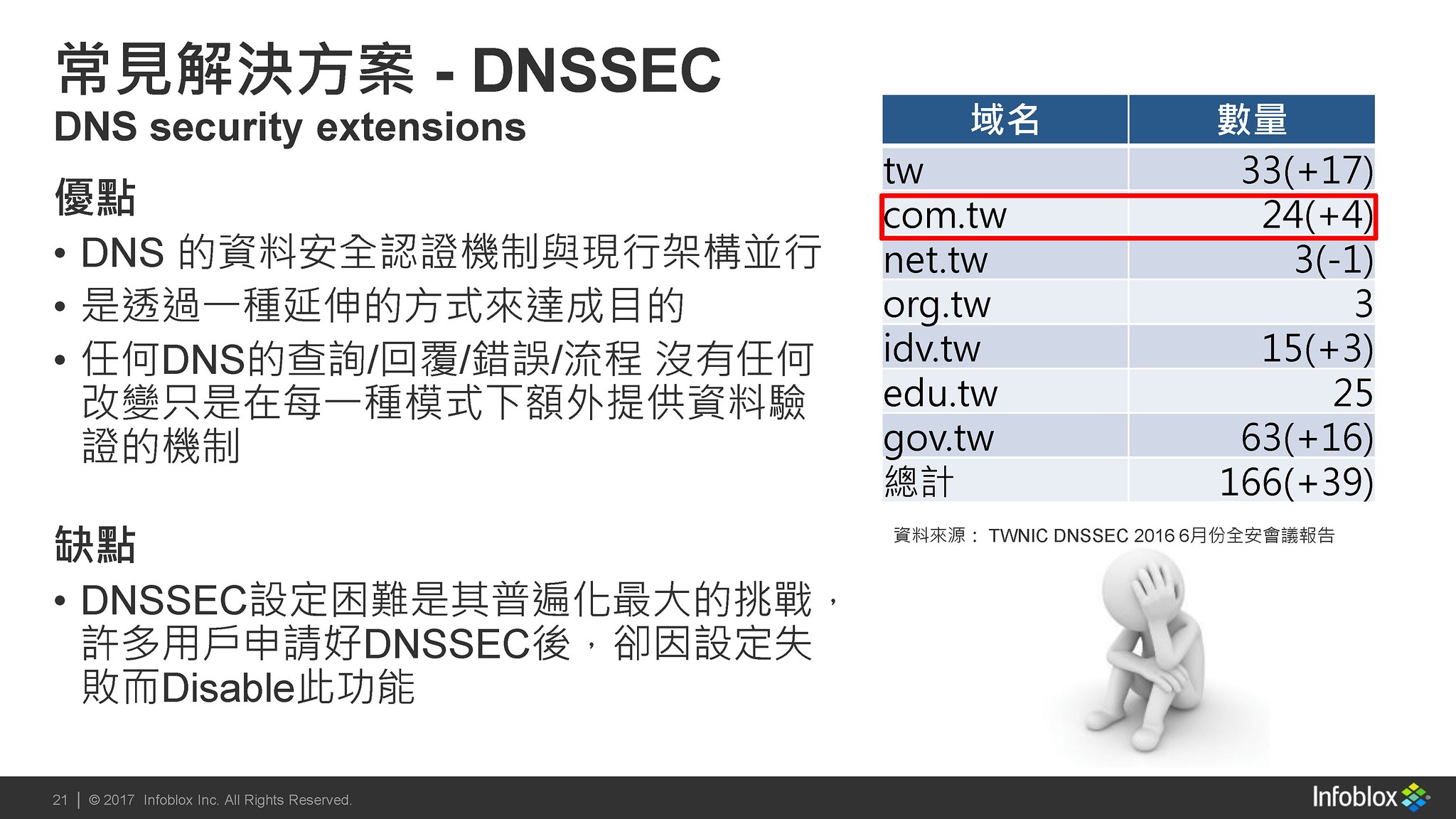

另一個方法是設立 DNSSEC(DNS Security Extensions) 來防範 DNS 攻擊。然問題在於 DNSSEC 設立相當複雜,且增加 DNS 伺服器本身的處理負載,也降低企業及服務供應商的意願。根據台灣網路資訊中心 (TWNIC) 的統計,截止 2016 年 6 月,台灣申請 DNSSEC 的數量也只有 166 件,顯示普及度不高。

那麼傳統安全產品是否可偵測並防堵 DNS 攻擊呢?像防毒、防火牆及入侵偵測防禦產品都是為偵測惡意程式而設計,而 DNS 攻擊是透過合法 DNS 查詢進行,往往偵測不到,必須使用專為 DNS 防護而設計的產品。例如 Infoblox 具備全球蒐集的惡意網域、 IP 及惡意伺服器黑、白名單,每 2 小時更新一次,可以有效過濾並封鎖有害請求,針對未知的程式特徵碼,則可分析 DNS 流量內容,辨識出攻擊的 DNS 查詢,以防止 DNS 快取中毒、 DDoS 攻擊或針對漏洞而來的惡意程式入侵等。

和免費 DNS 相比,它具備圖形介面、操作簡單等好處,具備防呆機制減少輸入錯誤,且可整合微軟 Active Directory,方便大量匯入完整 DNS 查詢記錄。 Infoblox 還可以將各種分散部署的伺服器整合到統一的網格中,大量簡化管理負擔。