母親節前夕,WannaCry 的突然出現立刻攪亂了人們的週末。

Forcepoint 安全實驗室檢測發現 WannaCry 在全球多地均有出現。其中一個重要的發現是,被「WannaCry」攻擊的是針對未及時更新漏洞的系統。

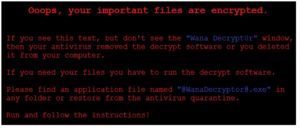

Forcepoint 的 Email 安全、 Web 安全、 NGFW 安全產品已經全面保護使用者免遭感染。此次攻擊的起始點來自於於未被成功攔截的社交工程攻擊郵件,或者被安全意識薄弱的員工人為從隔離區釋放的郵件所致,在點擊郵件中的惡意連結之後被重新引導至惡意網站,之後自動下載惡意程式感染主機、加密資料檔、快顯視窗進行勒索。正如上周早些時候我們的部落格中所言的 Jaff 勒索軟體一樣,其採用縱深安全防禦機制在很大程度上可以終止攻擊和斬斷傳播。

Forcepoint北亞區技術總監莊添發指出,對於社交工程郵件的相關攻擊,員工安全意識的提升,以及郵件與上網安全的聯防,是最關鍵的防範措施。多年不見的自我蔓延模式與勒索軟體的結合,也同時檢驗企業內部網路的防禦機制。各機構的安全風險大多源於其單個用戶的無意操作,比如點擊了惡意連結、或者打開了郵件裡的一個惡意檔案,此外,這個惡意軟體攻擊的 MS17-010 漏洞已在近兩個月前提供了修補程式。各機構的安全能力的差異,就在於是否重視安全問題,同時,是否落實與及時的修補漏洞更新作業系統。

為此,Forcepoint 提出如下三大建議:

- 確保組織機構內所有 Windows 機器上安裝 MS7-010 安全更新;

- 確保安裝 Web 和 Email 安全解決方案,它們可以在郵件通道中幫助您阻止惡意郵件、在 Web 通道使用即時安全檢測機制阻斷惡意程式下載以及夾帶於郵件中的惡意 URL 分析防護;

- 遵從 2016 微軟發佈的指導-在所有 Windows 系統上禁用 SMBv1 。

建議 “kill-switch” domainiuqerfsodp9ifjaposdfihgosureifaewrwergwea[.]com 可臨時性不被阻斷 (惟新型變種 WannCry 攻擊已經不能藉由此方式阻斷),以進一步阻止惡意軟體在機構內的蔓延。目前,可臨時將其加入白名單項目,確保可以使用足夠長的時間,直至穩定和持久的保護措施到位。

Forcepoint 安全實驗室會一如既往地持續調查和監視這一類新的安全威脅。

有關更多其它勒索軟體的概覽和資料,請參閱:www.forcepoint.com/ransomware

點閱「閱讀原文」,查看報告全文。